使用filter-policy控制路由可達(dá)性

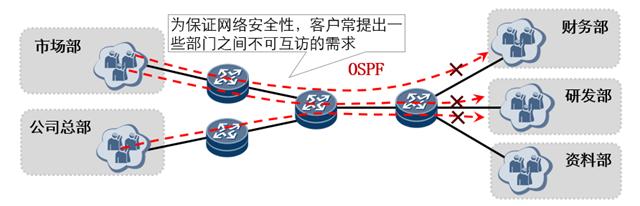

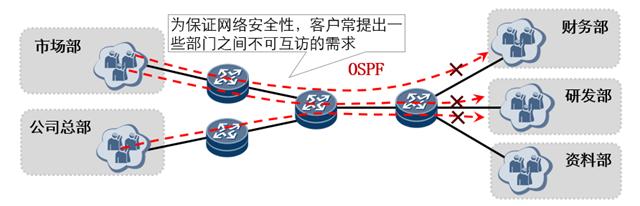

在企業(yè)網(wǎng)絡(luò)的設(shè)備通信中,常面臨一些非法流量訪問的安全性及流量路徑不優(yōu)等問題,故為保證數(shù)據(jù)訪問的安全性、提高鏈路帶寬利用率,就需要對(duì)網(wǎng)絡(luò)中的流量行為進(jìn)行控制,如控制網(wǎng)絡(luò)流量可達(dá)性、調(diào)整網(wǎng)絡(luò)流量路徑等。

而當(dāng)面對(duì)更加復(fù)雜、精細(xì)的流量控制需求時(shí),就需要靈活地使用一些工具來實(shí)現(xiàn),本課程將主要介紹一些有關(guān)流量控制的常用工具及其使用場景。

1.控制網(wǎng)絡(luò)流量可達(dá)性。

實(shí)現(xiàn)市場部無法訪問財(cái)務(wù)部與研發(fā)部,公司總部無法訪問研發(fā)部。

如何控制網(wǎng)絡(luò)流量可達(dá)性?

解決方案一:可通過修改路由條目(即對(duì)接收和發(fā)布的路由進(jìn)行過濾)來控制流量可達(dá)性,這種方式稱為路由策略。

解決方案二:可直接通過依據(jù)用戶制定的策略進(jìn)行轉(zhuǎn)發(fā),且該策略優(yōu)于路由表轉(zhuǎn)發(fā),這種方式稱為策略路由。

解決方案一:路由策略

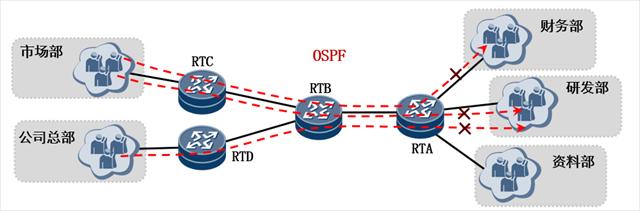

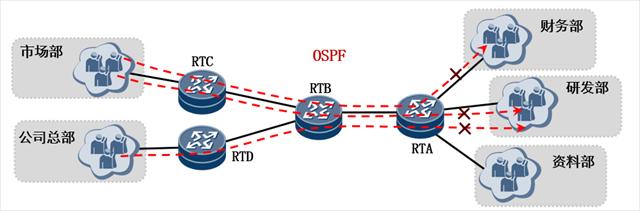

可利用Filter-Policy工具對(duì)RTA向OSPF引入的路由和RTC寫入路由表的路由進(jìn)行過濾

a)首先使用ACL或IP-Prefix List工具來匹配目標(biāo)流量;

b)然后在協(xié)議視圖下,利用Filter-Policy向目標(biāo)流量發(fā)布策略。

解法:

在RTA上:

interface GigabitEthernet0/0/0

ip address 12.1.1.1 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 10.1.1.2 255.255.255.0

#

interface GigabitEthernet0/0/2

ip address 10.1.2.2 255.255.255.0

#

interface GigabitEthernet4/0/0

ip address 10.1.3.2 255.255.255.0

ospf 1

filter-policy ip-prefix ab export direct //對(duì)引入的直連路由進(jìn)行過濾

import-route direct

area 0.0.0.0

network 12.1.1.0 0.0.0.255

#

ip ip-prefix ab index 10 permit 10.1.1.0 24 //放行10.1.1.0/24

ip ip-prefix ab index 20 permit 10.1.3.0 24 //放行10.1.3.0/24

這樣下來由于路由策略的特性,會(huì)默認(rèn)拒絕掉沒有被permit的路由,所以研發(fā)部的路由就在市場部和總部都學(xué)不到了。

在RTC上:

interface GigabitEthernet0/0/0

ip address 12.1.2.2 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 10.1.4.2 255.255.255.0

#

interface GigabitEthernet0/0/2

#

interface NULL0

#

ospf 1

filter-policy 2000 import //使用ACL 2000對(duì)財(cái)務(wù)部的路由進(jìn)行過濾

area 0.0.0.0

network 10.1.4.0 0.0.0.255

network 12.1.2.0 0.0.0.255

acl number 2000

rule 5 deny source 10.1.1.0 0.0.0.255 //過濾掉財(cái)務(wù)部的路由

rule 10 permit //放行其他路由。

這樣。RTC就只有一個(gè)資料部的路由,而公司總部只有財(cái)務(wù)部和資料部的路由。就實(shí)現(xiàn)市場部無法訪問研發(fā)部財(cái)務(wù)部的內(nèi)容,也實(shí)現(xiàn)了公司總部不能訪問研發(fā)部的動(dòng)作。